11 signos de la piratería de su ordenador o teléfono inteligente

De La Tecnología / / December 19, 2019

1. adeudo inexplicable

La primera cosa que podría hacer que usted piensa acerca de un posible robo - es la retirada repentina de los fondos a los que tenga ninguna relación. Esta es una clara señal de que los estafadores pueden obtener acceso a la información sobre su tarjeta o "secuestrado" un relato de uno de los servicios de pago utilizados por usted.

Si el saldo de los fondos está siempre a mano, se dará cuenta rápidamente de actividades sospechosas. Si rara vez comprueba la partitura y que ni siquiera la notificación conectado a través de SMS o correo electrónico, es el momento de hacerlo.

Los mensajes con los códigos para confirmar las compras, que, por supuesto, no cometió, ignorar, también, es de ninguna manera imposible. Independientemente de si el remitente es conocido por usted o no, usted debe inmediatamente bloquear la tarjeta e ir al banco.

2. el funcionamiento del dispositivo desaceleración

Trabajo para colarse en su ordenador o malware teléfono inteligente puede requerir potencia de cálculo. Por lo tanto, si se observa una disminución del rendimiento, que es una parte importante, inesperado y largo plazo - debe comprobar inmediatamente el dispositivo en busca de virus y limitar este período cualquier red Actividad. Si se detecta una amenaza, posiblemente ralentizar la razón

está en otra parte.3. La desactivación o interrupciones en el trabajo de software de seguridad

Si se arrastró en el malware y ha tenido tiempo de echar raíces, es posible que se trate de apagar o aislar a todos los recursos peligrosos para ello. La razón para hacer sonar la alarma - involuntaria incapacitante antivirus o la imposibilidad de poner en marcha un análisis del equipo bajo demanda. Evitar esta situación permitirá la actualización constante de las bases de datos antivirus y la descarga de aplicaciones sólo de fuentes de confianza.

4. Modificación de la configuración de software del navegador o sin su participación

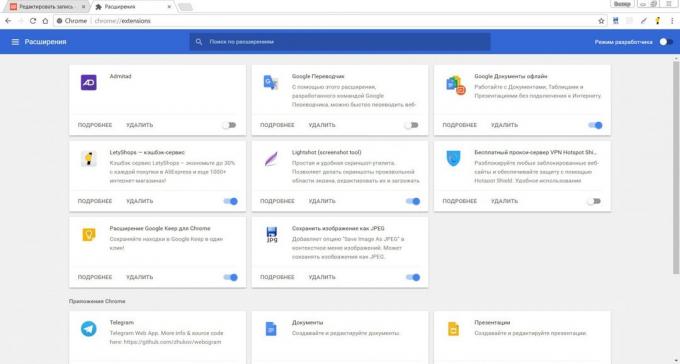

Si la protección de su dispositivo se perdió al menos un programa malicioso, a continuación, pronto pueden llegar a ser mucho más grande. Atrincherado en las amenazas de PC puede iniciar la descarga de herramientas maliciosas adicionales que se pueden presentar como software adicional y extensiones basadas en el navegador.

Comprobar qué software está activo en el momento de su ordenador, puede utilizar el "Administrador de tareas" en Windows (causa la combinación de teclas Ctrl + Alt + Supr) y "Sistema de Monitoreo" en MacOS (ver la lista de "Utilidades" o "Programa"). Es necesario abrir una lista de todas las extensiones y de una manera similar a comprobar en su navegador que se instala y se iniciará automáticamente.

5. Aumentar el número de pop-ups

A través de un navegador, y algunas otras aplicaciones de malware que pueden bombardear con los elementos emergentes en la necesidad de llevar a cabo un análisis del equipo o comprobar las credenciales de inicio de sesión. Estas ventanas a menudo se ven muy auténtico y no despertar sospechas, pero si comenzaron a aparecer con más frecuencia que nunca antes, es una ocasión para reflexionar.

Ahora los navegadores y sistemas operativos modernos generalmente hacen un excelente trabajo con vsplyvashkami molesto, pero la probabilidad de que el iniciador de la muestra la ventana siguiente o bandera es llegar a que el malware de PC, sin embargo, allí.

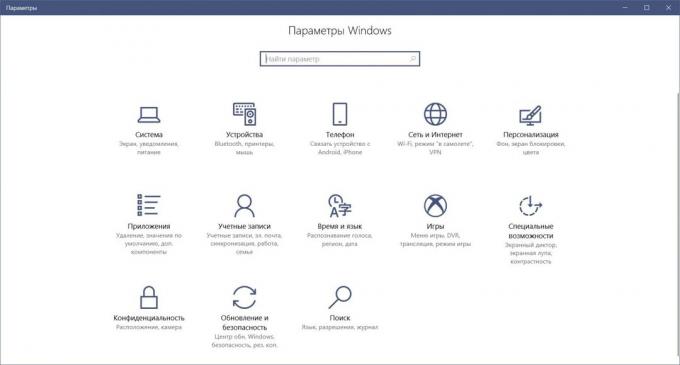

6. Los cambios en la configuración del sistema

Las aplicaciones maliciosas pueden cambiar por completo, y la configuración del sistema. Un ejemplo clásico - este cambio página de inicio del navegador o buscador. Al ver una página completamente nueva y todavía bastante dudosa cuando se carga el mismo Chrome o Firefox, seguimos enlaces en él, por supuesto, no es necesario.

Sobre todo para ver de cerca a las solicitudes de cambio de la configuración del sistema, y la expedición de permisos para nuevos programas. Esto último es muy importante en el caso de los teléfonos inteligentes, donde, al parecer, las aplicaciones elementales pueden requerir una lista de derechos de acceso en las entrañas del gadget.

7. Actividad dispositivo no controlada

Si a veces siente que su computadora o teléfono inteligente vive su propia vida, es probable que sean alguien logra de forma remota. Esto se realiza mediante la aplicación de puerta trasera que se puede descargar junto con el contenido recién descargado.

Este acceso remoto se puede seguir en el dispositivo de salida involuntaria del modo de suspensión, la actividad del disco duro en un momento repentino de ordenadores ociosos e incluso en el movimiento del cursor del ratón espontánea. hacks Afortunadamente, en los últimos años de manera descarada son extremadamente raros, especialmente si está utilizando software sólo con licencia.

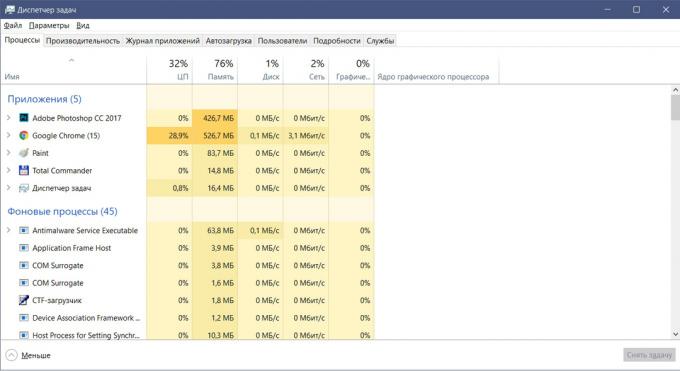

8. apagado repentino y reinicio

Además de la actividad en el sistema, el programa malicioso puede provocar una parada repentina o reiniciar el dispositivo. Esto bien puede hablar de un control parcial sobre PC y los intentos de desestabilizar el sistema.

Pánico aquí cuesta sólo cuando dicha desconexión frecuente y requisitos previos para que no era: no sobrecargar los PCs juegos y calefacción de control más exigentes. En estos casos, una vez más, vale la pena revisar los procesos activos en el "Administrador de tareas" y, en particular, la ejecución automática.

9. El envío de mensajes sin su conocimiento

En el caso del acceso a sus atacantes electrónico tratar de extender sus tentáculos en la medida de lo posible. Envío de correo basura en su nombre - lo primero que se debe prestar atención. comprobar todos los días, no sólo el correo nuevo, pero carpeta de mensajes enviados también. Al darse cuenta de algo sospechoso, prisa al cambio contraseña por este motivo, y para hacerlo mejor a través de otro dispositivo.

10. la actividad en línea sospechosa

Puede convertirse en una fuente de correo no deseado no sólo en el correo electrónico, sino también en las redes sociales. Y por lo general el envío de mensajes atacantes no están limitados. Si lo es, por ejemplo, Twitter, cuenta hackeado podría decir un montón de nuevas suscripciones y comentarios relacionados con puestos falsas. Y el problema es que todo esto se puede encontrar sólo después de algún tiempo que su cuenta ha sido utilizada al máximo.

Para protegerse de esto sólo es posible por medio de la vigilancia, es decir, la verificación periódica de las actividades principales de cada red. En caso de detección de mensajes sospechosos y comentarios que ni siquiera se podía dejar borracho, asegúrese de cambiar su contraseña utilizando esto para otros dispositivos.

11. Denegación de acceso a sus cuentas

Si la autorización en cualquiera de los servicios que su contraseña por defecto de repente se le ocurrió, lo más probable es que un atacante que tenga acceso a su cuenta, logrado cambiarlo. En caso de que no es necesario entrar en pánico con un servicio de mayor o red social. Puede ayudar a restaurar la forma y cambiar la contraseña a través del correo o apelación directa al soporte técnico.

Para aumentar el nivel de protección para todas sus cuentas y las redes sociales, es necesario el uso autenticación de dos factores.

resultar

Incluso si usted piensa que el peligro había pasado y cuentas de datos no se vieron afectados, para estar seguro, sin duda vale la pena. Una vez más, recordemos que siempre tiene sentido para actualizar periódicamente las contraseñas de sus cuentas, sobre todo si la misma contraseña se utiliza en múltiples servicios.

Si alguna de la cuenta en línea ha comprometido todavía, informe inmediatamente al apoyo. Incluso si se puede recuperar fácilmente el acceso a hacerlo todavía vale la pena, porque no saber dónde está la cuenta "robado" tuvo tiempo de uso.

En el PC, asegúrese de instalar un antivirus bases de datos fiables con fresco o al menos comprobar sistemáticamente con el sistema de iluminación portátiles-options. Si por alguna razón en el equipo infectado para instalar o ejecutar falla este tipo de software, es necesario descargar el programa a través de otro dispositivo y luego tratar de copiar.

Es posible que para una recuperación completa puede ser necesario reiniciar el sistema. En este caso, es necesario tener cuidado de reserva datos importantes para usted. El beneficio de esto es ahora posible hacerlo en cualquier dispositivo, independientemente del sistema operativo.