Fantasmas en la red. Los 10 ciberataques más destacados de la historia

Miscelánea / / August 04, 2021

Desde piratear cuentas de estrellas hasta atacar el programa nuclear de Irán.

10. DarkHotel. La reputación empañada de los hoteles de lujo, 2007-2014

El software espía malicioso, también conocido como Tapaoux, fue distribuido por atacantes."Dark Hotel": una red de ciberespionaje en hoteles asiáticos / Kaspersky Daily a través de abierto Redes wifi en varios hoteles premium. Estas redes están muy mal protegidas, por lo que los piratas informáticos lograron instalar fácilmente su software en los servidores de los hoteles.

En el canal de Telegram "Hacker de la vida»Solo los mejores escritos sobre tecnología, relaciones, deportes, cine y más. ¡Suscribir!

En nuestro Pinterest solo los mejores textos sobre relaciones, deportes, cine, salud y mucho más. ¡Suscribir!

En las computadoras conectadas a Wi-Fi, se propuso instalar una actualización oficial de algún programa a primera vista. Por ejemplo, Adobe Flash o la barra de herramientas de Google. Así es como solía disfrazarse el virus.

Los piratas informáticos también utilizaron un enfoque individual: una vez, DarkHotel fingió ser un archivo torrent para descargar un cómic erótico japonés.

Después de acceder al dispositivo, el programa de virus se ofreció a ingresar datos personales, por ejemplo, el número de tarjeta, al "actualizar", y también sabía cómo leer las pulsaciones de teclas al escribir. Como resultado, los atacantes obtuvieron acceso a los nombres de usuario y contraseñas, así como a sus cuentas.

Los piratas informáticos instalaron deliberadamente un virus en una cadena de hoteles antes de la llegada de huéspedes de alto rango para obtener acceso a sus dispositivos. Al mismo tiempo, los atacantes sabían exactamente dónde viviría la víctima y configuraron el programa para que infectara solo el dispositivo que necesitaban. Después de la operación, se eliminaron todos los datos de los servidores.

Los objetivos de DarkHotel eran altos directivos de grandes empresas, empresarios exitosos, políticos y funcionarios de alto rango. La mayoría de los robos se hicieron'Dark Hotel' ataca a viajeros de negocios: Informe / NBC News en Japón, China, Rusia y Corea. Habiendo recibido información confidencial, los piratas informáticos, aparentemente, chantajearon a sus víctimas, amenazando con difundir información clasificada. La información robada también se utilizó para buscar nuevos objetivos y organizar los próximos ataques.

Aún se desconoce quién estuvo detrás de estos ciberdelitos.

9. Mirai. El auge de los dispositivos inteligentes 2016

Junto con el boom de varios dispositivosconectados a Internet (enrutadores, hogares inteligentes, cajas registradoras en línea, sistemas de videovigilancia o consolas de juegos) también existen nuevas oportunidades para los ciberdelincuentes. Estos dispositivos suelen estar mal protegidos, por lo que una botnet puede infectarlos fácilmente. Con su ayuda, los piratas informáticos crean¿Qué es un ciberataque? / Cisco redes de computadoras y otros dispositivos comprometidos, que luego se controlan sin el conocimiento de sus propietarios.

Como resultado, los dispositivos infectados por botnets pueden propagar el virus y atacar los objetivos definidos por los piratas informáticos. Por ejemplo, abrumar al servidor con solicitudes para que ya no pueda procesar solicitudes y se pierda la comunicación con él. A esto se le llama ataque DDoS.

La botnet con el sonoro nombre Mirai ("futuro" del japonés) se ha vuelto especialmente famosa. A lo largo de los años, infectó a cientos de miles de enrutadores conectados a la red, cámaras de vigilancia, decodificadores y otros equipos cuyos usuarios no se molestaron en cambiar sus contraseñas de fábrica.

El virus ingresó a los dispositivos a través de una simple selección de una clave.

Y en octubre de 2016, toda esta armada recibióK. Kochetkova. ¿Qué pasó con Twitter, PayPal, Amazon y otros servicios estadounidenses? / Kaspersky Daily señal para llenar con llamadas del proveedor nombres de dominio Dyn. Esto hizo que PayPal, Twitter, Netflix, Spotify, los servicios en línea de PlayStation, SoundCloud, The New York Times, CNN y otras 80 empresas usuarias de Dyn cayeran.

Los grupos de hackers New World Hackers y RedCult se atribuyeron la responsabilidad del ataque. No presentaron ningún requisito, pero el daño total por el tiempo de inactividad de los servicios en línea fue de aproximadamente 110 millones de dólares.

Fue posible luchar contra Mirai redistribuyendo el tráfico y reiniciando componentes individuales del sistema Dyn. Sin embargo, lo que sucedió plantea dudas sobre la seguridad de los dispositivos inteligentes, que pueden representar casi la mitad de la capacidad de todas las botnets.

8. Escandalosas filtraciones de datos personales de celebridades de iCloud y Twitter, 2014 y 2020

Las ciruelas causaron una verdadera resonancia.

iCloud

Los ciberdelincuentes pueden apoderarse de los datos personales de los usuarios enviando información fraudulenta. mensajes. Por ejemplo, SMS disfrazados de advertencias del servicio de seguridad. Se le dice al usuario que supuestamente está tratando de ingresar a su perfil. El soporte técnico falso ofrece seguir un enlace que realmente conduce al sitio de los atacantes y completar un cuestionario con un nombre de usuario y contraseña para proteger los datos personales. Habiendo confiscado la información de una persona ingenua, los estafadores obtienen acceso a la cuenta.

En 2014, de esta manera, los piratas informáticos lograronC. Arturo. Hack de celebridades desnudas: los expertos en seguridad se centran en la teoría de la copia de seguridad de iCloud / The Guardian hackear iCloud de varias celebridades y hacer que sus datos personales estén disponibles gratuitamente. El desagüe no era tan extenso como ruidoso. Por ejemplo, han llegado a Internet fotografías personales de celebridades, incluidas fotografías muy picantes. En total, se robaron unas 500 imágenes. Además, es posible que no se hayan publicado todos.

Kim Kardashian, Avril Lavigne, Kate Upton, Amber Heard, Jennifer Lawrence, Kirsten Dunst, Rihanna, Scarlett Johansson, Winona Ryder y otras sufrieron el ataque.

Dentro de cuatro años después hackear cinco fueron encontrados y arrestadosExprofesora de Hannover condenada por piratería de fotos desnuda en 'Celebgate' / WTVR hackers de los EE. UU. involucrados en él. Cuatro recibieron entre ocho y 34 meses de prisión y uno logró salir con una multa de $ 5.700.

Gorjeo

En julio de 2020, se incluyeron en la distribución.Hack de Twitter / Hilo de soporte de Twitter usuarios famosos de Twitter. Uno de los ladrones convencido empleado de la red social que trabaja en el departamento de TI. Así es como los piratas informáticos obtuvieron acceso a las cuentas requeridas. Y luego publicaron publicaciones allí con una llamada para respaldar Bitcoin y enviar dinero a la billetera criptográfica especificada. A partir de ahí, supuestamente los fondos se devolverían en el doble de la cantidad.

Varias personalidades famosas volvieron a ser víctimas: Bill Gates, Elon Musk, Jeff Bezos, Barack Obama y otras celebridades estadounidenses.

Además, algunas empresas cuentas - por ejemplo, Apple y Uber. En total, unos 50 perfiles se vieron afectados.

Las redes sociales tuvieron que bloquear temporalmente las cuentas pirateadas y eliminar publicaciones fraudulentas. Sin embargo, los atacantes lograron recaudar un buen premio en esta estafa. En tan solo unas horas, unos 300 usuarios enviaron más deMI. Birnbaum, I. Lapowsky, T. Krazit. Los piratas informáticos se apoderaron de Twitter después de "un ataque coordinado de ingeniería social" contra empleados / protocolo 110 mil dólares.

Los ladrones resultaron serDeclaración del agente especial adjunto a cargo del FBI en San Francisco, Sanjay Virmani, sobre las detenciones en el ciberataque en Twitter / FBI San Francisco tres chicos y una chica de entre 17 y 22 años de EE. UU. y Reino Unido. El más joven de ellos, Graham Clark, logró disfrazarse de empleado de Twitter. Ahora los jóvenes están a la espera de juicio.

7. GhostNet. China contra Google, defensores de los derechos humanos y el Dalai Lama, 2007-2009

Los ciberataques y el ciberespionaje son llevados a cabo no solo por grupos de hackers, sino también por estados enteros. Por lo tanto, Google sintió todo el poder de los piratas informáticos en el servicio de China.

En 2009, la empresa descubrió que había estado distribuyendo software espía utilizando su servidor en China durante dos años. Ella se infiltróJ. Marcar. Vast Spy System saquea computadoras en 103 países / The New York Times al menos 1.295 computadoras en empresas gubernamentales y privadas en 103 países.

Los recursos se vieron afectados, desde los ministerios de Relaciones Exteriores y la OTAN hasta los refugios del Dalai Lama. Además, GhostNet ha dañado a más de 200 empresas estadounidenses.

Con la ayuda del virus, China monitoreó a los gobiernos del sur y sureste de Asia, así como a los disidentes y activistas de derechos humanos chinos. El programa, por ejemplo, podía activar las cámaras y micrófonos de la computadora para escuchar a escondidas lo que se decía cerca. Además, con su ayuda, los piratas informáticos chinos robaron el código fuente de los servidores de empresas individuales. Lo más probable es que lo necesitaran para crear sus propios recursos similares.

El descubrimiento de GhostNet jugó un papel importante en el hecho de que Google cerró su negocio en China, sin resistir en el Reino Medio durante cinco años.

6. Stuxnet. Israel y Estados Unidos contra Irán, 2009-2010

Normalmente, los ciberataques requieren que la víctima esté conectada a Internet. Sin embargo, para propagar malware incluso entre aquellas computadoras que no tienen acceso a Internet, los atacantes pueden infectar unidades flash USB.

Esta técnica fue utilizada con mucha eficacia por los servicios especiales de Estados Unidos e Israel, que querían frenar el programa iraní para crear armas nucleares. Sin embargo, las instalaciones de la industria nuclear del país estaban aisladas de la World Wide Web, lo que requería un enfoque original.

La preparación para la operación no tuvo precedentes. Los piratas informáticos desarrollaron un virus complejo sofisticado llamado Stuxnet que actuaba con un propósito específico. Solo atacó el software de equipos industriales de Siemens. Después de eso, se probó el virus.W. J. Broad, J. Markoff, D. MI. Sanger. Prueba israelí sobre un gusano calificado como crucial en Irán Nuclear Delay / The New York Times en una técnica similar en la ciudad cerrada israelí de Dimona.

Las primeras cinco víctimas (empresas iraníes que trabajan en la industria nuclear) fueronStuxnet: inicio / Kaspersky Daily cuidadosamente seleccionado. A través de sus servidores, los estadounidenses lograron distribuir Stuxnet, que los propios científicos nucleares desprevenidos introdujeron en equipos secretos a través de unidades flash.

El robo llevó al hecho de que las centrifugadoras, con la ayuda de las cuales los científicos nucleares iraníes enriquecieron uranio, comenzaron a girar demasiado rápido y fallaron. Al mismo tiempo, el programa malicioso pudo simular lecturas de funcionamiento normal para que los especialistas no noten fallas. Por lo tanto, alrededor de mil instalaciones quedaron fuera de servicio, una quinta parte de tales dispositivos en el país, y el desarrollo del programa nuclear de Irán se ralentizó y retrocedió durante varios años. Por lo tanto, la historia con Stuxnet se considera el sabotaje cibernético más grande y exitoso.

El virus no solo cumplió con la tarea para la que fue creado, sino que también se extendió entre cientos de miles de computadoras, aunque no les causó mucho daño. El origen real de Stuxnet solo se estableció dos años después, después de que se examinaron 2.000 archivos infectados.

5. BlueLeaks. El mayor robo de datos de la agencia de seguridad de EE. UU., 2020

Las propias agencias de inteligencia estadounidenses eran vulnerables a los ciberataques de los piratas informáticos. Además, los delincuentes han demostrado que también pueden utilizar esquemas astutos. Por ejemplo, los atacantes no ingresaron a los sistemas gubernamentales, sino que piratearon una empresa de desarrollo web. Netsential, que proporcionó a las agencias federales y locales capacidades técnicas para compartir información.

Como resultado, los piratas informáticos del grupo Anónimo lograronUN. Greenberg. Resumen de hackeo: Anónimo robó y filtró un megatrove de documentos policiales / WIRED robar más de un millón de archivos de las agencias policiales y de inteligencia estadounidenses: solo 269 gigabytes de información. Los atacantes publicaron estos datos en el sitio web DDoSecrets. Se pusieron a disposición del público clips de video y audio, correos electrónicos, memorandos, estados financieros, así como planes y documentos de inteligencia.

Aunque no había información o datos clasificados sobre la violación de la ley por parte de los propios agentes del orden, mucha de la información era bastante escandalosa. Por ejemplo, se supo que los servicios especiales estaban monitoreando a activistas Las vidas de los negros son importantes. Los entusiastas comenzaron a analizar los archivos fusionados y luego a publicarlos bajo el hashtag #blueleaks.

A pesar de las comprobaciones preliminares realizadas por DDoSecrets, también se encontraron datos confidenciales entre los archivos filtrados. Por ejemplo, información sobre sospechosos, víctimas de delitos y números de cuentas bancarias.

A petición de Estados Unidos, se bloqueó el servidor DDoSecrets con datos BlueLeaks en Alemania. Se ha abierto un caso penal contra Anonymous, pero aún no hay sospechosos o acusados específicos.

4. Ataque a los servidores del Partido Demócrata de Estados Unidos, 2016

Debido al enfrentamiento entre Hillary Clinton y Donald Trump, las elecciones presidenciales estadounidenses de 2016 fueron escandalosas desde el principio. Culminaron con un ciberataque a los recursos del Partido Demócrata, una de las dos principales fuerzas políticas del país.

Los piratas informáticos pudieron instalar un programa en los servidores de los demócratas con el que podían administrar información y espiar a los usuarios. Después secuestros los atacantes escondieron todo rastro detrás de ellos.

La información recibida, que son 30 mil correos electrónicos, fue entregada a WikiLeaks por piratas informáticos.Correo electrónico de Hillary Clinton / WikiLeaks. Siete mil quinientos cartas de Hillary Clinton se convirtieron en las claves de la filtración. No solo encontraron datos personales de miembros del partido e información sobre patrocinadores, sino también documentos secretos. Resultó que Clinton, candidato presidencial y político de alto rango con experiencia, envió y recibió información confidencial a través de un buzón personal.

Como resultado, Clinton fue desacreditada y perdió las elecciones ante Trump.

Todavía no se sabe con certeza quién estuvo detrás del ataque, pero los políticos estadounidenses acusan persistentemente de esto a los piratas informáticos rusos de los grupos Cozy Bear y Fancy Bear. Ellos, según el establishment estadounidense, han participado previamente en piratear los recursos de políticos extranjeros.

3. Hackeo de la NASA y el Departamento de Defensa de EE. UU. Por un adolescente de 15 años, 1999

Jonathan James, un adolescente de Miami, tenía pasión por el espacio y conocía el sistema operativo Unix y el lenguaje de programación C como la palma de su mano. Para divertirse, el niño buscó vulnerabilidades en los recursos del Departamento de Defensa de EE. UU. Y encontróK. Poulsen. El suicidio de un ex hacker adolescente vinculado a la sonda TJX / WIRED ellos.

El adolescente logró instalar un programa de software espía en el servidor de uno de los departamentos para interceptar la correspondencia oficial. Esto dio acceso gratuito a contraseñas y datos personales de empleados de varios departamentos.

Jonathan también logró robar el código utilizado por la NASA para mantener el sistema de soporte vital en ISS. Debido a esto, el trabajo en el proyecto se retrasó tres semanas. El costo del software robado se estimó en 1,7 millones de dólares.

En 2000, el niño fue capturado y condenado a seis meses de arresto domiciliario. Nueve años después, se sospechaba que Jonathan James había participado en un ataque de piratas informáticos contra TJX, DSW y OfficeMax. Después del interrogatorio, se pegó un tiro, diciendo en una nota de suicidio que era inocente, pero que no creía en la justicia.

2. Quiero llorar. Epidemia de cifrado de datos 2017

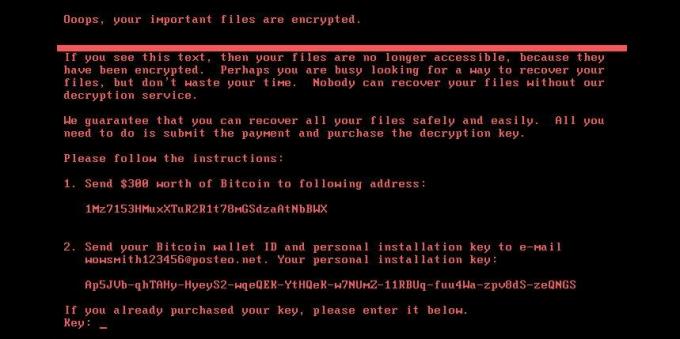

Uno de los tipos de malware más desagradables es el cifrado de datos. Infectan su computadora y codifican archivos en ella, cambiando su tipo y haciéndolos ilegibles. Después de eso, dichos virus muestran un banner en el escritorio con una solicitud de pago. redención para desbloquear el dispositivo, generalmente en criptomonedas.

En 2017, Internet fue arrasada por una verdadera epidemia de archivos wcry. De aquí proviene el nombre del ransomware: WannaCry. Para infectar, el virus utilizó una vulnerabilidad de Windows en dispositivos con un sistema operativo que aún no se había actualizado. Luego, los propios dispositivos infectados se convirtieron en caldo de cultivo para el virus y lo propagaron en la Web.

Descubierto por primera vez en España, WannaCry se infectó en cuatro díasUN. Garza. WannaCry, Petya, NotPetya: cómo el ransomware llegó a lo grande en 2017 / The Guardian 200 mil computadoras en 150 países. El programa también atacó cajeros automáticos, máquinas expendedoras de boletos, bebidas y comida, o paneles de información que se ejecutan en Windows y están conectados a Internet. El virus también afectó a los equipos de algunos hospitales y fábricas.

Se cree que los creadores de WannaCry originalmente iban a infectar todos los dispositivos Windows del mundo, pero no lograron terminar de escribir el código, liberando accidentalmente un virus en Internet.

Después de la infección, los creadores del programa malicioso exigieron $ 300 al propietario del dispositivo, y más tarde, cuando el apetito estaba aumentando, $ 600 cada uno. Los usuarios también se intimidaron al "poner en el mostrador": supuestamente en tres días la cantidad aumentaría, y en siete días, los archivos serían imposibles de descifrar. De hecho, fue imposible devolver los datos a su estado original en cualquier caso.

Derrotó al investigador de WannaCry Markus Hutchins. Notó que antes de la infección, el programa estaba enviando una solicitud a un dominio inexistente. Después de su registro, la propagación del virus se detuvo. Aparentemente, así es como los creadores pretendían detener el ransomware si se salía de control.

El ataque resultó ser uno de los más grandes de la historia. Según algunos informes, provocóRansomware WannaCry: todo lo que necesita saber / Kaspersky $ 4 mil millones en daños. La creación de WannaCry está asociada con el grupo de hackers Lazarus Group. Pero no se ha identificado ningún culpable específico.

1. NotPetya / ExPetr. El mayor daño de las acciones de los piratas informáticos, 2016-2017

Un pariente de WannaCry es otro ransomware conocido con nombres sospechosamente rusos: Petya, Petya. A, Petya. D, troyano. Rescate. Petya, PetrWrap, NotPetya, ExPetr. También se extendió por la Web y cifró los datos de los usuarios de Windows, y el pago de un rescate de $ 300 en criptomonedas no salvó los archivos de ninguna manera.

Petya, a diferencia de WannaCry, estaba dirigido específicamente a empresas, por lo que las consecuencias del ataque resultaron ser mucho mayores, aunque hubo menos dispositivos infectados. Los atacantes lograron hacerse con el control del servidor de software financiero MeDoc. A partir de ahí, comenzaron a propagar el virus con el pretexto de una actualización. La infección masiva parece haberse originado en Ucrania, donde el malware causó el mayor daño.

Como resultado, una amplia variedad de empresas de todo el mundo se vieron afectadas por el virus. Por ejemplo, en Australia huboCiberataque de Petya: la fábrica de Cadbury golpeada mientras el ransomware se propaga a las empresas australianas / The Guardian producción de chocolate, en Ucrania salióPERO. Linnik. ¿Qué has hecho, Petya / Gazeta.ru? las cajas registradoras estaban averiadas y en RusiaEl operador turístico "Anex" detuvo las ventas debido a un ataque cibernético / Fontanka.ru el trabajo del operador turístico. Algunas grandes empresas, como Rosneft, Maersk y Mondelez, también sufrieron pérdidas. El ataque podría haber tenido consecuencias más peligrosas. Entonces, ExPetr golpeóDebido a los ataques cibernéticos, el monitoreo de la central nuclear de Chernobyl se transfirió al modo manual / RIA Novosti incluso en la infraestructura para monitorear la situación en Chernobyl.

El daño total de la piratería ascendió a¿Qué podemos aprender del ciberataque "más devastador" de la historia? / Noticias CBC más de $ 10 mil millones. Más que cualquier otro ciberataque. Las autoridades estadounidenses han acusadoSeis oficiales rusos de GRU acusados en relación con el despliegue mundial de malware destructivo y otras acciones disruptivas en el ciberespacio / Departamento de Justicia de los Estados Unidos en la creación de "Petit" el grupo Sandworm, también conocido como Telebots, Voodoo Bear, Iron Viking y BlackEnergy. Según los abogados estadounidenses, está formado por oficiales de inteligencia rusos.

Leer también👨💻🔓🤑

- Minería negra: cómo ganar dinero a través de las computadoras de otras personas

- 14 películas increíblemente geniales sobre programadores y piratas informáticos

- Cómo los profesionales de la seguridad protegen la información personal

- Estafa en línea: como puede ser estafado en las redes sociales

Los científicos hablan de decenas de síntomas de COVID-19 que pueden persistir durante más de 6 meses

Los científicos han nombrado los síntomas característicos de la cepa delta del coronavirus. Son diferentes del habitual COVID-19