Comunicaciones no seguras: 9 maneras de escuchar a su teléfono

Vida De La Tecnología / / December 19, 2019

JET-nosotros

JET tarjeta SIM proporcionar una comunicación segura en todo el mundo e ilimitada.

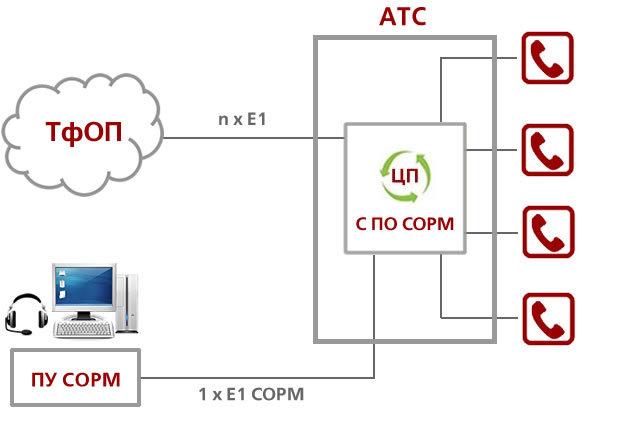

1. SORM - escuchas telefónicas oficial

La manera más obvia - a la interceptación telefónica oficial por parte del gobierno.

En muchos países, se requiere que las compañías telefónicas para proporcionar acceso a las líneas de interceptación de canales telefónicos a las autoridades competentes. Por ejemplo, en Rusia, en la práctica, esto se hace a través técnicamente SORM - sistema de hardware para proporcionar las funciones de las operaciones de búsqueda.

Cada operador debe estar instalado en su PBX integrado SORM módulo.

Si el operador no ha puesto en el equipo de PBX para las escuchas telefónicas celulares de todos los usuarios de su licencia en Rusia se cancelará. Hay programas similares aplicados en las escuchas telefónicas total de Kazajstán, Ucrania, los Estados Unidos, el Reino Unido (Programa de modernización de interceptación, Tempora) Y otros países.

La corrupción de los funcionarios públicos y empleados de los servicios de seguridad es bien conocida. Si tienen acceso al sistema en "modo de dios", que por una tarifa también puede conseguirlo. Al igual que en todos los sistemas estatales, en el SORM rusa - un gran lío y el descuido típico ruso. La mayor parte de los técnicos en realidad tiene un muy

baja cualificaciónQue le permite conectar de forma ilegal al sistema sin el conocimiento de sí mismos servicios especiales.Los operadores de telecomunicaciones no tienen control sobre cuándo y quién de los abonados escuchar en líneas SORM. El operador no comprueba si hay una sanción específica corte intervención telefónica de usuario.

"Necesita un cierto proceso penal en la investigación de un grupo delictivo organizado, que enumera las 10 habitaciones. Hay que escuchar a alguien que no tiene relación con esta investigación. Que acaba de terminar fuera de este número y decir que usted tiene información oportuna sobre lo que es el número uno de los líderes del grupo delictivo", - dicen gente en el saber con el sitio "Agentura.ru".

De este modo, a través de SORM se puede escuchar a cualquiera que tenga un "legal". Aquí está una conexión protegida.

2. Escuchas telefónicas por parte del operador

Los operadores celulares en general sin ningún tipo de problemas para ver la lista de llamadas y los movimientos de la historia un teléfono móvil que se registra a diferentes estaciones base en su físico ubicación. Para obtener una grabación de llamadas, al igual que el servicio secreto, el operador tiene que conectarse al sistema SORM.

en Las nuevas leyes de Rusia Los operadores están obligados a llevar un registro de todos los miembros de las conversaciones de seis meses a tres años (el término exacto es ahora de acuerdo). La ley entra en vigor en 2018.

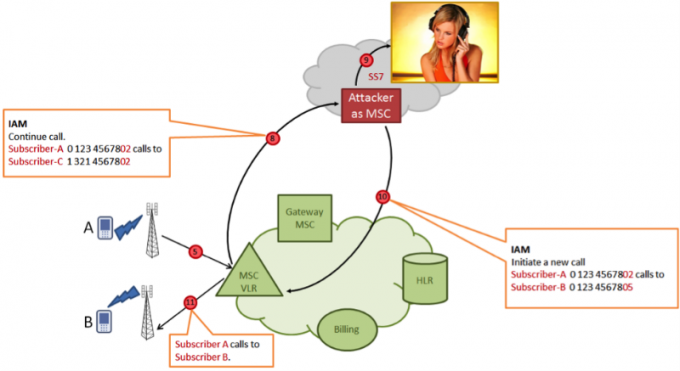

3. La conexión a la red de señalización SS7

Conocer el número de las víctimas puede escuchar el teléfono, conectado a una red a través del operador de red protocolo vulnerabilidad SS7 de señalización (Sistema de Señalización № 7).

Los expertos en seguridad describen esta técnica en tal manera.

Los piggybacks atacante en red de señalización SS7 en el que los canales envía un mensaje Enviar sobrecarga de Info de Encaminamiento Para SM (SRI4SM), que apunta a un abonado parámetro número de teléfono atacado A. En respuesta al atacante de la red local del abonado A envía alguna información técnica: IMSI (Identidad Internacional de Abonado) y la dirección conmutador MSC, que es actualmente de servicio suscriptor.

A continuación, un atacante con un mensaje Introducir Datos de Abonado (ISD) introduce la base de datos VLR actualizado el cambio de perfil de abonado en ella la dirección del sistema de facturación para hacer frente a su propia, sistemas psevdobillingovoy. Entonces, cuando la parte atacada hace una llamada saliente, se convierte el interruptor en lugar del sistema de facturación real de sistema, lo que permite que la directiva interruptor para redirigir la llamada a una tercera parte atacante, una vez más controlado por atacante. En esta tercera llamada de conferencia a tres fue pasando de suscriptores, de los cuales dos son reales (el que llama A y un llamado B), y el tercer atacante no autorizado incrustados y puede escuchar y grabar conversación.

Conducción que está trabajando. Los expertos dicen que el desarrollo de la red de señalización SS7 no fue construido para proteger contra ataques de este tipo de mecanismos. La implicación era que este sistema y por lo tanto cubierto y protegido de las conexiones en el exterior, pero en la práctica, el atacante puede encontrar una manera de unirse a la red de señalización.

Por la red SS7, puede conectarse a cualquier parte del mundo, por ejemplo en un país africano pobre - y obtendrá acceso conmuta todos los operadores en Rusia, Estados Unidos, Europa y otros países. Este método le permite escuchar a cualquier teléfono en el mundo, incluso al otro lado del globo. Intercepción SMS entrantes cualquier teléfono también lleva a cabo primaria, así como la transferencia de saldo a través de petición USSD (para más detalles ver discurso Puzankova Sergei y Dmitry Kurbatov al pirata informático PHDays conferencias IV).

4. Conexión con cable

Los documentos Edward Snowden se supo que las agencias de inteligencia no sólo son "oficialmente" escuchan a la comunicación telefónica a través de los interruptores, pero conectados directamente a la fibraGrabación de todo el tráfico por completo. Esto le permite escuchar a los operadores extranjeros, que no dan una escucha instalar equipos oficialmente en sus intercambios.

Esta es probablemente una práctica bastante rara para el espionaje internacional. Desde la central en Rusia y así en todas partes es un equipo de escucha vale la pena, no hay necesidad de conectar a la fibra. Tal método tal debe aplicarse sólo para interceptar y capturar el tráfico en redes de área local a las centrales locales. Por ejemplo, para registrar el intercomunicador en la empresa, si se llevan a cabo dentro de la PBX local o VoIP.

5. Instalación de software espía troyano

A nivel familiar, la forma más fácil de escuchar la conversación del usuario en el teléfono móvil para Skype y otros programas - sólo tiene que instalar un troyano en su teléfono inteligente. Este método está disponible para todos, que no requiere de los poderes de las agencias de inteligencia del gobierno o de la decisión del tribunal.

las fuerzas del orden en el extranjero a menudo compran troyanos especiales que nadie utilización conocidos 0 day-vulnerabilidades en Android y iOS para instalar los programas. Estos troyanos están las fuerzas del orden encargadas desarrollan empresas como Grupo Gamma (Troya FinFisher).

las fuerzas del orden rusas que pongan los troyanos no tiene mucho sentido, a menos que quiera oportunidad activar el micrófono y grabar teléfono inteligente, incluso si el usuario está hablando en un teléfono móvil teléfono. En otros casos, con la SORM capas pluviales de escuchas telefónicas. Por lo tanto, los servicios especiales rusos no implementan activamente troyanos. Pero se trata de una herramienta favorita de hackers para uso informal.

Esposas espiar a sus maridos, hombres de negocios el estudio de las actividades de los competidores. En Rusia, el software de Troya se utiliza comúnmente para las escuchas telefónicas nombre de clientes privados.

Troyano se instala en el teléfono inteligente de diferentes maneras: a través de una actualización de software falso a través un correo electrónico con una falsa aplicación, a través de una vulnerabilidad en el Android o en software populares Tipo de iTunes.

Nuevas vulnerabilidades en los programas son, literalmente, todos los días, y luego poco a poco estrecha. Por ejemplo, un troyano instalado a través FinFisher vulnerabilidad en iTunesQue Apple no está cerrada 2008-2011-ésimo. A través de este agujero puede ser instalado en el ordenador de la víctima ningún software a partir del nombre de Apple.

Tal vez, en el teléfono inteligente ya está establecido un troyano. Usted no parece que la batería del teléfono inteligente descargado recientemente un poco más rápido de lo normal?

6. aplicación de actualización

En lugar de instalar un atacante especial de Troya software espía puede hacer más inteligente: seleccione la aplicación que voluntariamente instalar en su teléfono inteligente, y luego darle plena autoridad para tener acceso a llamadas telefónicas, grabación de llamadas y transmisión de datos a una distancia servidor.

Por ejemplo, puede ser un juego muy popular, que se distribuye a través de los directorios de aplicaciones móviles "izquierda". A primera vista, el juego habitual, pero con la función de interceptación y grabación de conversaciones. Muy conveniente. Usuario con las manos permite que el programa va en línea, donde envía los archivos a grabar la conversación.

Alternativamente, la funcionalidad de la aplicación maliciosa puede ser añadido como una actualización.

7. estación base Counterfeit

falsificación de estación base que tiene una señal más fuerte que la BS real. Debido a esto, se intercepta el tráfico de abonados y le permite manipular los datos en el teléfono. Se sabe que las estaciones base falsas son ampliamente utilizados por las fuerzas del orden en el extranjero.

En los EE.UU., los modelos populares falsa BS llama la pastinaca.

Y no sólo las fuerzas del orden están utilizando estos dispositivos. Por ejemplo, los hombres de negocios en China a menudo usan BS falsa por el correo basura en masa a los teléfonos móviles que se encuentran dentro de un radio de cientos de metros a la redonda. En general, la producción de "falso cientos" de China puso en marcha, por lo que las tiendas locales no es un problema para encontrar un dispositivo similar, montado justo en la rodilla.

8. piratería femtoceldas

estaciones móviles en miniatura de baja potencia que el tráfico de interceptación de los teléfonos móviles que se encuentran dentro del rango - Recientemente, las femtoceldas se utilizan en algunas empresas. Tal femtocell le permite grabar llamadas de teléfono todos los empleados de la empresa, antes de redirigir las llamadas a la estación base a los operadores de telefonía móvil.

En consecuencia, para la interceptación del teléfono que desea instalar un femtocell o piratear el operador de femtocélulas originales.

9. compleja móvil para las escuchas telefónicas a distancia

En este caso, una antena de radio instalada cerca del abonado (distancia de trabajo de 500 metros). antena direccional, conectado a un ordenador, las señales de escuchas telefónicas, y después de su uso, simplemente quitado.

A diferencia de las femtoceldas falsos o troyano es un usuario malicioso no necesita preocuparse por eso llegar al lugar y establecer el femtocell, y luego lo elimina (o eliminar el troyano, ni rastro hacking).

Capacidades de los ordenadores modernos es suficiente para grabar la señal de GSM en un gran número de frecuencias, y luego romper el cifrado usando tablas de arco iris (aquí descripción de la tecnología Se sabe de un experto en Karsten cero).

Si lleva voluntariamente un error universal de recopilar automáticamente un extenso dossier sobre sí mismo. La única pregunta es, ¿quién va a necesitar este expediente. Pero si es necesario, se puede conseguir fácilmente.