13 maneras de proteger su cuenta de la piratería

De La Tecnología / / December 19, 2019

1. Retire las cuentas no utilizadas

Para inscribirse en un recurso que no se utiliza, no golpear los perfiles activos, no olvide retirar las viejas cuentas. Los perfiles menos activos, el mejor (aunque sólo sea porque no tienen que mantener una docena de nombres de usuario, contraseñas en la cabeza).

Lo mismo se aplica a las aplicaciones en las que se puede caminar a través de una red social. Mucho más fácil que hacer clic en "Ver usando Facebook», que pasar por todo el proceso de registro, ¿verdad? Tenga cuidado a quién y bajo qué condiciones permiten el acceso a los datos de sus perfiles. Y si usted no utiliza el servicio, eliminar el perfil y luego verificar que permanecieron en el sitio o aplicación acceso a sus datos personales. El acceso a Facebook, se puede comprobar aquíGoogle a la cuenta - aquí.

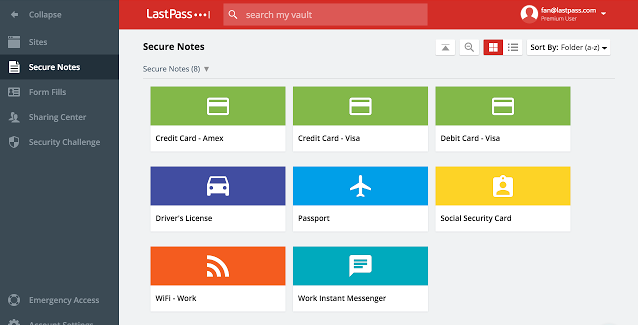

2. Configurar el gestor de contraseñas

Programas como LastPass no sólo serán recordados por su nombre de usuario y contraseña, pero generarán un nuevo - ultrazaschischonnye. Y aún prohibir el uso de la misma contraseña para todos los recursos a la vez. Eso no se hace eso, ¿verdad?

3. Utilice una autenticación de dos pasos

El atacante, incluso teniendo la posesión del nombre de usuario y contraseña, no puede acceder a su cuenta sin SMS de confirmación, si se configura la autenticación de dos factores. Cuenta con casi todos los productos de Microsoft, Apple y Google. La única desventaja: incluso si usted no es un atacante, todavía tendrá que introducir un código cada vez que el teléfono, al cerrar la sesión en sus propias cuentas.

4. Cambiar Configuración de Seguridad de contraseña

¿Qué tan fácil es que una persona ajena a cambiar la contraseña de su cuenta? Por ejemplo, para restablecer la contraseña de la cuenta ID de Apple, que necesita para aprobar la autenticación de dos factores o responder a las preguntas de la prueba. Para recuperar su contraseña de Gmail necesitará un número de teléfono móvil o un correo electrónico. Pero todos estos ajustes tienen que ser preestablecida: entrar en un correo electrónico alternativa de cobertura o uno que sólo usted conocerá la respuesta a una pregunta de seguridad. Ahora es tiempo.

Si cuestionarios o comentario que le preguntó: "¿Quién fue tu primer perro?" - en silencio como partidario! De esta sencilla manera los enemigos sabrán las palabras de códigos para cuestiones de seguridad comunes.

5. Compruebe Actividad Perfil

Muchos servicios de memorizar su actividad, y en este caso es una cosa buena. Por lo que no se aprende utiliza si alguien más en su cuenta. Algunos servicios como Gmail para enviar una notificación a tu teléfono inteligente y la oficina de correos, si ven que en la cuenta de usuario incluida en la Región inusual o país. Puede comprobar el perfil de actividad google o Facebook.

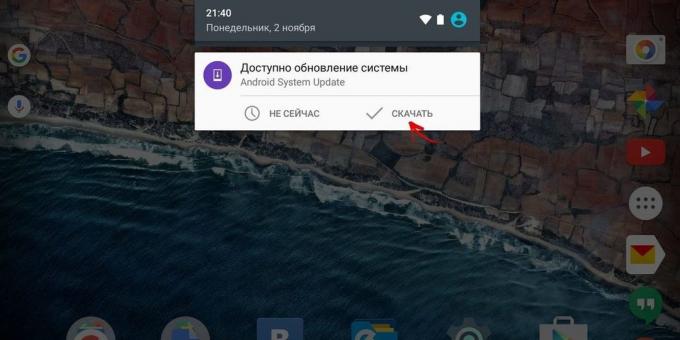

6. Actualizada con frecuencia el programa

software irrelevante - la fuente de problemas y otro resquicio para los piratas informáticos. Para complicar la vida criminal, trata de actualizar el software tan pronto como llegue una notificación. Muchos servicios han llevado este proceso al automatismo, ya que no es necesario profundizar en el botón de configuración en la búsqueda de "Buscar actualizaciones disponibles". Basta con hacer clic en el botón correspondiente cuando reciba una notificación.

7. Cambie sus contraseñas con regularidad

cambio contraseñas una vez al año - una práctica normal. Y no ser perezoso para inventar combinaciones pozakovyristee. Una modificado contraseñas de edad - una mala idea.

8. Use un correo electrónico por separado a los solicitantes de registro

Obtener una cuenta de correo electrónico para acceder a todo tipo de recursos, incluyendo sotsialok. Y nadie más no nos deja. Que sea su caja secreta. Un segundo correo electrónico, usted puede apuntar fácilmente a un contacto de trabajo o en tarjetas de visita.

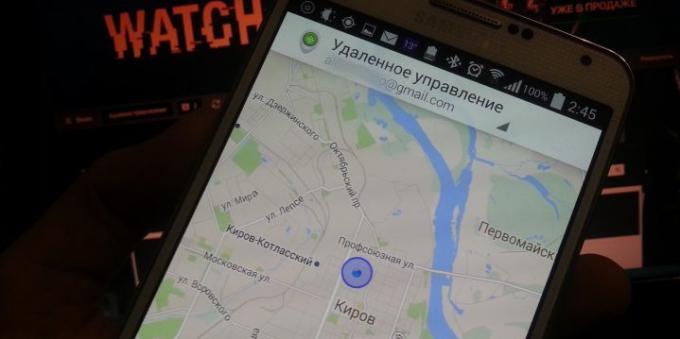

9. Configurar teléfono inteligente de gestión remota

Ajustes para iOS- y los dispositivos Android permiten bloquear el acceso o borrar los datos de forma remota desde su teléfono. Una característica útil si usted está permanentemente teléfono inteligente perdido o que fue robada.

10. usar una VPN

VPN - una tecnología útil que permite ocultar la ubicación actual del usuario, para proteger los datos transmitidos o recibidos por ellos, y proporciona acceso a los sitios y servicios de los países cerrados. Siempre a mano.

11. Establecer contraseñas en su PC y el teléfono inteligente

Al igual que la autenticación de dos pasos, este método añade acción adicional. Pero, ya ves, que introduzca la contraseña de la cuenta de Microsoft durante tres segundos, y los atacantes tendrá que Tinker mucho más tiempo. Si el smartphone o portátil tiene una autenticación de huellas digitales, lo utilizan como una alternativa a un perno-códigos digitales.

12. No comparta cuentas con otros usuarios

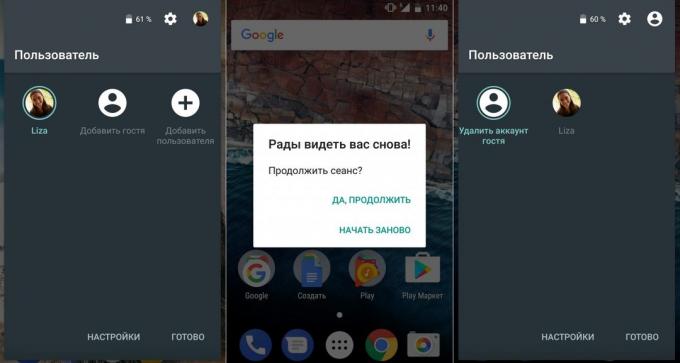

Si alguien le pide un teléfono inteligente o un ordenador portátil "por un momento", incluso utilizando una cuenta de invitado. Entrar como invitado, puede en Windows y MacOS, no hace mucho tiempo, Google y Apple introdujo el modo de invitado y teléfonos inteligentes. El cambio entre los huéspedes y los principales perfiles no tomará mucho tiempo.

13. Asegúrese de que que compartir en las redes sociales

Deje que la fecha de nacimiento, dirección y número de teléfono móvil será visible sólo para amigos o para ti solo. No comparta en el ámbito social que puede ser usado en su contra. Y todavía no hacen la contraseña el nombre de su equipo de fútbol favorito, si la tubería es de ella cada segundo su puesto.

Y lo sabe usted de seguridad de la cuenta en Internet y que se aplican en la práctica? Compartir en los comentarios!