Guía para la paranoico: ¿cómo evitar el robo de datos y la vigilancia

De La Tecnología / / December 19, 2019

Windows está espiando, el envío de telemetría para Microsoft, Google y almacena tus búsquedas y analiza el contenido de las letras para llenar su publicidad. Por supuesto, usted simplemente no puede hacer prestar atención a ella. Pero no sólo las grandes corporaciones interesadas en sus datos. Puede ser simples estafadores y extorsionadores. Incluso sus familiares, o compañeros de trabajo, la apertura de su ordenador portátil puede ver algo que no esté destinada a las miradas indiscretas.

Para proteger sus archivos, contraseñas, correspondencia y otra información confidencial, es necesario cuidar de la seguridad. Absolutamente necesaria para llevar a cabo todos los requisitos que figuran a continuación. Pero se puede revisarlos y decidir cuál de ellos puede ser útil para usted.

cifrar los datos

Incluso si su sistema está protegido por una contraseña, el atacante puede restablecer fácilmente mediante el arranque desde una unidad externa si deja su ordenador desatendido. Restablecer su contraseña y no es necesario - cualquier distribución Live-Linux puede leer y copiar sus datos fácilmente. Por lo tanto es necesario tomar medidas para la encriptación.

Y Windows y MacOS y Linux han incorporado en el cifrado. Aprovecharse de ellos, y sus documentos no serán accesibles a los extraños, incluso si su ordenador portátil se cae en las manos equivocadas.

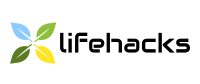

Windows tiene una herramienta de cifrado incorporado BitLocker. Abra el "Panel de control", vaya a la "Sistema y Seguridad" y seleccione "Disco cifrado BitLocker».

En el cifrado de datos macOS se puede efectuar utilizando FileVault. Ir a "Preferencias del sistema", encontrará la sección "Seguridad y Protección" y abra la pestaña FileVault.

La mayoría de las distribuciones de Linux tienden a ofrecer cifrar la partición de casa al instalar el sistema. Al dar formato a una sección que crea una cifrados eCryptfs del sistema de archivos. Si ha descuidado durante la instalación del sistema, más tarde se puede cifrar las secciones seleccionadas de forma manual utilizando el Loop-AES o dm-crypt. Para aprender cómo hacer esto, echa un vistazo instrucciones.

función de encriptación más avanzado se puede utilizar la herramienta multiplataforma de código abierto libre veracrypt. Además de cifrado simple, puede crear secciones fraudulentos con información de importancia que puedan distraer la atención de los ladrones de datos muy valiosa.

Subir veracrypt →

Tenga cuidado con el cifrado. Si olvida su contraseña, restaurar los datos no funcionarán. Además, asegúrese de que su equipo está protegido contra caídas accidentales de tensión. Si durante el funcionamiento del dispositivo de disco cifrado cerró bruscamente hacia abajo, se pueden perder datos. Y no se olvide las copias de seguridad.

Utilizar un gestor de contraseñas

Se utiliza como contraseña frases significativas y recordarlos - esto no es la mejor idea. Utilizar un gestor de contraseñas. Generada cada vez que una nueva contraseña aleatoria para cada cuenta que ha creado.

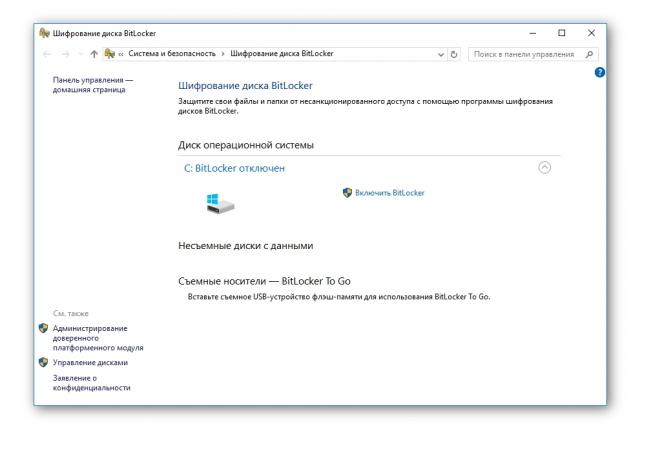

Es mejor utilizar un gestor de contraseñas, manteniendo su base local. Una excelente opción - KeePass. Cuenta con código abierto, tiene clientes para todas las plataformas populares y puede proteger las contraseñas con una frase de contraseña y el archivo de claves. KeePass utiliza un mecanismo de cifrado fuerte: incluso si es robado una copia de su base de datos, será absolutamente inútil para el atacante.

KeePass descarga →

el uso de Tor

Incluso si siempre utiliza el modo de incógnito en Chrome o Firefox, nosotros, sus acciones en la web todavía se puede seguir la pista del proveedor de Internet, el administrador del sistema de la red o el desarrollador del navegador. Para lograr que la navegación muy privado, es necesario utilizar el Tor, que utiliza el principio de enrutamiento cebolla.

Tor descarga →

Si su ISP está bloqueando la descarga Tor, se puede:

- Descarga desde GitHub.

- Obtener un e-mail enviando el nombre de su sistema operativo (Windows, Linux, OSX) Dirección [email protected].

- Accede a través de Twitter, enviando @get_tor mensaje con el texto ayuda.

Por supuesto, mucho que desear la velocidad de la red Tor hojas, pero no es necesario usarlo constantemente. Sólo pueden ser utilizados para recibir y transmitir datos realmente importante. En otros casos, utilizar los sitios con la conexión segura incluido por https. La preferencia es para dar Firefox con telemetría se ha desactivado.

Elija los motores de búsqueda probados

Usted está cansado, que Google y "Yandex" saben todo lo que usted está buscando en Internet? ir a alternativas motores de búsquedaTal DuckDuckGo. Este motor de búsqueda no almacena información sobre usted y asegura la privacidad.

DuckDuckGo →

Almacenamiento de datos seguro en la nube

Para proteger la información almacenada en la nube, es necesario cifrarlo. Incluso si el servicio se ve comprometida, los atacantes no podrán leer los datos. Esto se puede hacer utilizando cualquier utilidad para encriptar datos, tales como el incorporado en Windows BitLocker o veracrypt.

Usted puede seguir adelante y crear su propia nube con su servidor asignado. Utilizar, por ejemplo, ownCloud. Con ello no sólo se puede almacenar archivos en su nube, sino también para elevar su servidor de correo electrónico y sincronizar de forma segura, calendario y contactos.

OwnCloud descarga →

Utilizar un servicio de correo electrónico anónimo

los servidores de Google están navegando el contenido de sus mensajes de correo electrónico para mostrar publicidad dirigida. Otros proveedores de correo electrónico que hagan lo mismo. ¿Cómo lidiar con ella? Obviamente, no utilice el correo de Google, "Yandex" y sus semejantes.

En su lugar, puede intentar:

- Protonmail. servicio de correo electrónico anónimo a la fuente abierta. Proporciona cifrado de extremo a extremo. Esto significa que sólo usted y su destinatario puede leer la correspondencia. Es compatible con la autenticación de dos factores.

protonmail →

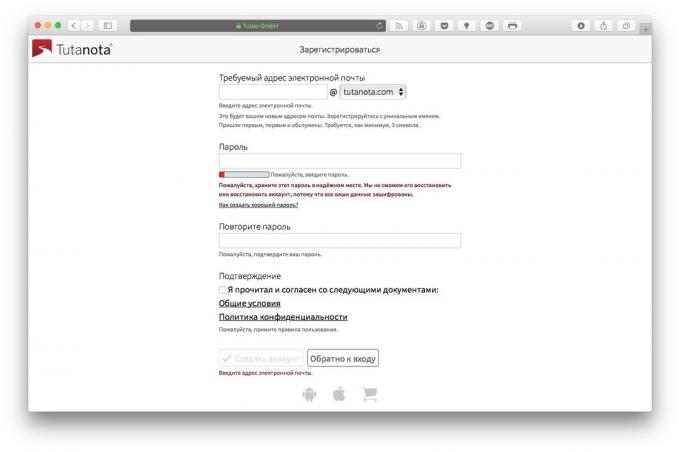

- Tutanota. Otro de los servicios de correo electrónico anónimo. El código fuente está abierto. Tutanota cifra automáticamente todos sus mensajes y contactos en su dispositivo.

Tutanota →

- Su propio servidor de correo. Segura y cifrada tanto como usted desee. Naturalmente, con el fin de aumentar su servidor, necesita un poco de conocimiento. pero todos información necesaria se pueden encontrar en Internet.

Ir al mensajero privado

Skype, Telegrama, Viber, WhatsApp y otros derechos de propiedad mensajerosSin duda conveniente, pero tienen una serie de deficiencias críticas relacionadas con la privacidad. ¿Qué tipo de privacidad puede decir, si su correspondencia se almacena en un servidor remoto?

Para preservar la confidencialidad de la correspondencia, el uso de mensajeros descentralizados. No utilizan servidores, conectar a los usuarios directamente a los clientes. Las opciones más populares:

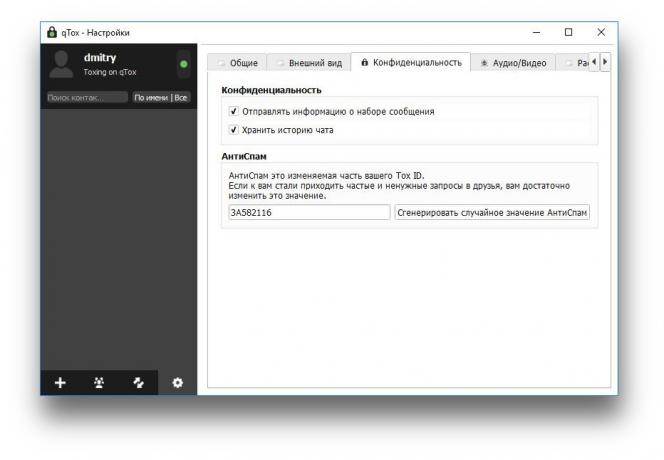

- Tox. mensajero avanzada P2P. Tox está completamente descentralizado, con seguridad encriptada comunicación entre los usuarios. Hay clientes para Windows, Linux, MacOS y Android. Soportes de voz, vídeo, la demostración de la pantalla, se puede crear una conferencia.

Tox descarga →

- Anillo. Capaz de funcionar como un cliente SIP-centralizado, utilice el servidor doméstico o actuar descentralizada. Hay clientes para Windows, Linux, MacOS y Android.

Anillo descarga →

- Retroshare. Crea una conexión cifrada entre los clientes anónimos, proporcionando la oportunidad de corresponder, para llevar a las llamadas de audio y video, compartir archivos, y leer los foros y suscribirse a las noticias canales. Trabaja en Windows, MacOS y Linux.

Subir Retroshare →

- Bitmessage. Otro mensajero P2P con el código abierto. protocolo descentralizado, encriptación y autenticación de mensajes usando claves generadas aleatoriamente hacen que sea muy fiable. Sólo es compatible con la conversación de texto. Hay clientes para Windows, MacOS y Linux.

Subir bitmessage →

- Tor Messenger. Anónimo mensajero multiplataforma para usuarios avanzados usando Tor. Cifra correspondencia. No utilice los servidores, la comunicación va directamente entre los clientes. Es compatible con Windows, MacOS y Linux.

Descargar Tor Mensajero →

instalar Linux

Considerar el cambio a Linux. Puede tanto como sea necesario desconectar la telemetría en Windows o MacOS, pero que no tienen ninguna garantía de que no va a dar marcha atrás con la próxima actualización. El funcionamiento de sistemas de código cerrado con menos confianza que causa Linux.

Sí, hay algunas aplicaciones específicas en Linux. Pero para Internet y el entretenimiento que es muy adecuado. Si todavía no se puede prescindir de los programas que no están en Linux, como Adobe paquete, o si desea jugar a juegos que sólo están disponibles para Windows, puede instalar el sistema de Microsoft para dual con Linux o en un entorno virtual y para desactivar el acceso a ella Internet. Sus datos no será dañado por virus o es robado, si el almacenarlos en una partición cifrada con Linux.

Populares Ubuntu no es la mejor opción porque Canonical recientemente ha estado cooperando con Microsoft, en Ubuntu incluso se sospecha la existencia de telemetría. Para los usuarios preocupados por la privacidad, se debe utilizar la comunidad apoyado distribuciones: un simple y estable de Debian o difíciles de instalar, sin embargo Arco flexible.

Olvidarse de los teléfonos celulares

Si usted es realmente paranoico, no ha utilizado teléfono móvil. En su lugar, se puede comprar un módem USB, conectarlo en el netbook y las llamadas a través de VoIP con AES-cifrado.

Si no quiere ir tan lejos, pero siguen preocupados por la privacidad de sus teléfonos llamadas, comprar un teléfono inteligente con Android e instalar código abierto firmware de terceros en ella, por ejemplo LineageOS (Ex CyanogenMod). No utilice el teléfono en los servicios de Google. No instale el Google Play, utilice el tercero repositorios como abierto F-Droid. E instalarlo en su teléfono Adblock.

privacidad absoluta es inalcanzable en principio. Pero las técnicas enumeradas puede proteger de estafas de robo de identidad, a partir colegas curiosidad de estar con usted en la misma mesa, el molesto atención de los vendedores y Google Microsoft.